Posts

Как легко проверить, есть ли в файле вирус без антивируса

Categories

Также Вам может быть интересно:

В большинстве вариантов кибератак участники угроз используют законные документы, загруженные вредоносными программами, поэтому исследователи часто говорят, что все начинается с файла Word, презентации Power Point, электронной таблицы Excel или даже книги, загруженной с бесплатного веб-сайта файла PDF.

Мы не призываем вас к каким-либо действиям, статья написана исключительно в ознакомительных целях, чтобы уберечь читателя от противоправных действий.

На этот раз эксперты по цифровой криминалистике из Международного института кибербезопасности(IICS) покажут вам простой способ вручную проверить любые подозрительные документы и проверить, загружены ли они вредоносными программами.

Вообще говоря, все методы анализа файлов включают в себя следующие элементы:

- Проверьте документ на наличие опасных тегов и скриптов

- Обнаружение онлайн-кода, такого как шелл-код, макрос VBA, Javascript, Powershell и многое другое

- Извлеките подозрительный код или объект из файла

- Если это возможно, удалите извлеченный код (хотя, с очень высокой степенью вероятности, запутанный код вреден)

ИНСТРУМЕНТЫ ДЛЯ АНАЛИЗА ФАЙЛОВ MICROSOFT OFFICE

Oletools: это мощный инструментарий Python для анализа файлов Microsoft OLE2, в первую очередь документов Microsoft Office, таких как Word или Power Point files, упомянутых экспертами по цифровой криминалистике.

Для установки в Linux просто выполните следующую команду:

sudo -H pip install -U oletools

С другой стороны, если вы хотите установить этот инструмент в системах Windows, вы должны использовать следующую команду:

pip install -U oletools

В этом пакете вы можете найти много других инструментов, в том числе:

- мраптор

- olebrowse

- oledir

- олеид

- olemap

- олемета

- oleobj

- олетимес

- олевба

- pyxswf

- rtfobj

PCODEDMP: это дизассемблер кода document Pi (по сути, шелл-код). Цифровые эксперты-криминалисты упоминают, что для правильной работы этого инструмента требуются oletooles.

ИНСТРУМЕНТЫ АНАЛИЗА PDF-ФАЙЛОВ

PDF Stream Dumper: это графическая утилита Windows для анализа PDF-файлов, Очень популярная среди сообщества специалистов по кибербезопасности.

PDF-parser: использование этого инструмента позволяет цифровым судебным экспертам извлекать отдельные элементы из PDF-файла, такие как заголовки, ссылки и многое другое, для детального анализа.

PDFID: PDFID перечисляет все объекты в отсканированном PDF-файле.

PEEPDF: это довольно мощный фреймворк анализа, который включает в себя поиск shellcode, Javascript и многое другое. PEEPDF включен по умолчанию в Kali Linux.

PDFxray: этот инструмент имеет большинство необходимых утилит в виде отдельных скриптов Python, но требует многих зависимостей, упомянутых цифровыми судебными экспертами.

ЧТО МЫ ДОЛЖНЫ ИСКАТЬ ПРИ АНАЛИЗЕ ДОКУМЕНТА PDF?

Во-первых, цифровые криминалисты рекомендуют искать следующие параметры:

- /OpenAction и /AA, так как они могут запускать скрипты автоматически

- /JavaScript и / JS соответственно запускают js

- /GoTo, так как это действие изменяет видимую страницу файла, может автоматически открывать и перенаправлять на другие PDF-файлы

- / Launch позволяет запустить программу или открыть документ

- /SubmitForm и / GoToR могут отправлять данные по URL

- / RichMedia может использоваться для встраивания флэш-памяти

- / ObjStm может скрывать объекты

Редко можно найти чистый и не слитой код в вредоносные PDF-файлы. Простейшими типами обфускации являются шестнадцатеричное кодирование, такое как /J s 61vaScript вместо /Javascript и разрывы строк:

/Ja\[/SIZE][/SIZE][/SIZE][/SIZE]

[SIZE=6][SIZE=4][SIZE=6][SIZE=4] vascr\

Ipt

ТЕСТ НА БЕЗОПАСНОСТЬ

На этом этапе мы будем использовать документ, загруженный вредоносным ПО, чтобы использовать недостаток, отслеживаемый как CVE-2017-11882.

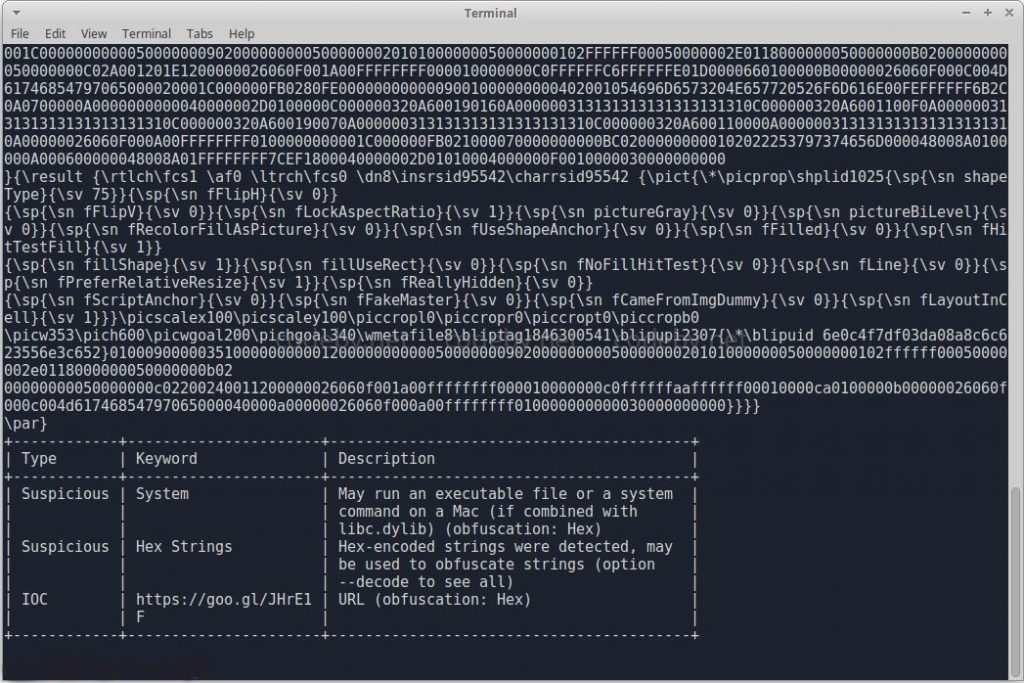

Давайте рассмотрим скрипты VBA:

olevba exploit.doc

Сразу же мы найдем тонны строк скрипта VBA, и в конце концов они также покажут, что он делает. Следующий тест заключается в анализе PDF-файла с помощью PDFID для просмотра всех объектов в файле.

PDF-файл содержит объекты /ObjStm. Чтобы убедиться, что они не оказывают негативного влияния на наши системы, мы можем извлечь эти объекты из файла и рассмотреть их отдельно с помощью PDF-парсера.

Чтобы узнать больше о рисках информационной безопасности, вредоносных программах, уязвимостях и информационных технологиях, не стесняйтесь заходить на сайт Международного института кибербезопасности (IICS).